お客様へのご提案

OTシステムにおけるパッチ適用回避という誤った考え方

制御技術(OT)システムのパッチ適用は、紛れもなく困難な作業です。この困難さから、OTセキュリティ業界の人々は、強力なOTセキュリティインシデント対応チームによるアラート技術などの代替セキュリティ戦略を提唱しています。このため、OTセキュリティの専門家は、なぜわざわざパッチを当てる必要があるのかと考えるようになっています。

この結論にはいくつかの欠陥があり、また、対応や修復を著しく複雑化させる大きな要因も看過しています。パッチを適用しない場合、システムは脆弱なままとなり、ダウンタイム、財務上の損失、安全および環境リスクなど、壊滅的な結果を招く可能性があります。

幸いなことに、パッチ適用が不可能な場合、重要インフラには代替手段があります。この記事では、パッチの必要性、効果的な管理の基礎、代償措置が必要となる場面、そして実際の事例について掘り下げていきます。

OTセキュリティにおいてパッチは難しいが必要である

パッチ適用を無視するという選択肢はない

このアドバイスの第一の欠陥は、OTパッチを無視するという考え方です。これは危険な誤解です。パッチ適用は難しいかもしれませんが、必要不可欠な防衛線であることに変わりはありません。早急なパッチ適用が不可能な場合は、代替策を講じるべきです。パッチを完全に無視することは、サイバーインシデントにおいて深刻な結果を招く可能性があり、時代遅れの「M&Mディフェンス」戦略を彷彿とさせます。

課題: OTネットワークの複雑さと熟練OTセキュリティリソースのギャップ

もう1つの重大な見落としは、熟練したOTセキュリティ要員がパッチ適用や対応にすぐに利用できるという思い込みです。これは真実とは程遠い。多くの場合、パッチが準備できても、それを実装する資格のある専門家が不足している可能性があります。このようなリソースのギャップは、適切なインシデント・レスポンス・チームを編成する際に問題となり、特に、先を見越したパッチ管理に苦慮している場合には大問題になります。

OTネットワークの複雑さは、パッチ管理に新たな難しさを加えます。資産とネットワークアーキテクチャの数の多さと複雑さは、大きな課題となっています。どの資産が特定のパッチや脆弱性の影響を受けるかを特定することは、組織にとって困難な作業となりがちです。しかし、効果的なインシデント対応戦略には、このレベルの理解と詳細な資産プロファイリングが求められることが多くあります。皮肉なことに、パッチ適用反対を唱える人々でさえ、健全なOTサイバーセキュリティ戦略の基本要素である包括的で状況に応じた資産目録を必要としています。

重要なインフラが数十年前のものであり、最新の技術をサポートする能力がない可能性があることを忘れてはなりません。さらに、このようなインフラをシャットダウンすると、ダウンタイムが発生し、生産性の低下や収益の損失につながる可能性があります。

成熟した産業用制御システムのパッチ管理プログラムの3つの要素

パッチ適用は困難ではありますが、不可能ではありません。成熟したOTパッチ管理プログラムの成功は、次の3つの重要な要素にかかっています。

- リアルタイムで状況に応じたインベントリ

- 修復の自動化

- 補完的コントロールの効果的な利用

これらの構成要素を理解し、実装することで、パッチ適用をより実現可能で成功的なプロセスに変えることができます。これらの各コンポーネントを掘り下げて、堅牢なパッチ管理戦略にどのように貢献するかを見てみましょう。

リアルタイムのコンテキストインベントリ: 効果的なパッチ管理の基盤

OTでは、WSUS/SCCMのような標準的なスキャンベースのパッチ適用ツールが一般的ですが、資産に対する深い洞察を提供するには不十分な場合が多い。真に有益なのは、運用上のコンテキストを含む詳細な資産プロファイルです。これは、IPアドレス、モデル、オペレーティングシステムなどの基本的な詳細を超えることを意味します。本当の価値は、各資産の重要度、場所、所有者を理解することにあります。すべてのOT資産が同じように脆弱で重要であるとは限らないため、このような包括的な見方は、新たなリスクを正しく評価し管理するために重要となります。

これらの詳細な資産プロファイルを構築する際、各資産に関する広範な情報を収集することが重要です。これには、インストールされているソフトウェア、ユーザアカウント、ネットワークポート、サービス、レジストリ設定、最小権限制御、ウイルス対策状況、許可リスト、バックアップ状況などのデータが含まれます。このような詳細な情報は、新たなリスクへの対応の優先順位付けや戦略を的確に立てる能力を大幅に向上させます。お客様の資産を包括的に理解することで、自動化によるパッチ適用プロセスの合理化を開始することができます。

修復の自動化: パッチ適用プロセスの合理化

パッチを適用したり、対策を講じたりする作業は、ターゲットとなるシステムの特定、パッチ適用の設定、障害のトラブルシューティングなど、多くの場合、労力を要するものです。BlueKeepのような脅威を考えてみましょう。BlueKeepでは、事前にファイルを標的のシステムにロードして準備します。迅速なOTセキュリティチームは、詳細な資産プロファイルに基づき、パッチの更新順序を戦略的に計画することができます。この計画では、資産の場所や重要度などの要因を考慮することができます。

さらに、パッチが必要な資産をすでに特定して、初期スキャン段階を省略するパッチ管理システムを構想します。このシステムにより、リモートまたは対面でのインストールが容易になり、インストールの成功を確認して、グローバルダッシュボードをリアルタイムで更新できます。

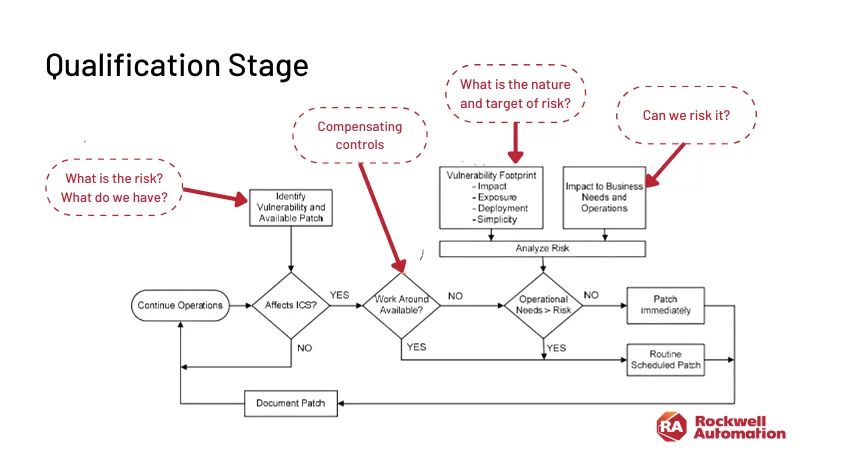

補完的コントロール: パッチ適用が不可能な場合の代替策

即座にパッチを適用できない高リスクの資産に対しては、アドホックな補完的コントロールの構築が極めて重要な戦略となります。例えば、致命的な脆弱性を考慮し、リモートデスクトップサービスやゲストアカウントを無効にすることが挙げられます。これにより、当面のリスクを大幅に軽減し、パッチ準備のための時間を確保することができます。

結論: OT環境での補完的コントロールは、単なるその場しのぎの対策ではなく、充実したパッチ管理戦略の不可欠な要素です。

補完的コントロール: OTサイバーセキュリティに必須のレイヤ

OTセキュリティにおける補完的コントールの定義と導入

補完的コントロールは、直接的なソリューションが実行不可能な場合や、稼働時間が要求される重要なインフラに損害を与える可能性がある場合に導入される多層防御システムのようなものだと考えてください。

より単純なものでは、アプリケーションの許可リストやアンチウイルスソフトウェアが常に更新されていることの確認などがあります。より複雑な対策としては、エンドポイント管理(ネットワークに接続された各デバイスにセキュリティの脆弱性がないか注意深く監視する)、システムハードニング(潜在的な脅威に対して個々のシステムの防御を強化する(などがある。これらの直接的なソリューションは、さまざまな種類のサイバーリスクに対してOTセキュリティを強化する柔軟性と強度を与えてくれるため、極めて重要な存在です。

OTセキュリティにおける補完的コントロールの種類

補完的コントロールは予備のオプションではなく、防御を強化し、脆弱性に対処するための事前対策です。その範囲を詳しく見ていきましょう。

エンドポイント管理

エンドポイント管理では、エンドポイントデバイスを綿密に監視・管理します。その目的は、これらのデバイスを常にアップデートし、既知の脆弱性から保護し、必要なアクセスしかできないようにすることです。

重要な理由: エンドポイントはOTネットワークの最も脆弱なリンクの一部です。これらのデバイスを保護することで、攻撃者が重要なシステムにアクセスする機会を減らすことができます。

この種の補完的コントロールは、以下の方法で実施できます。

- すべてのハードウェアとソフトウェアのエンドポイントデバイスのインベントリを保管する。

- 承認されたアプリケーションのみをエンドポイント上で実行できるようにする。

- コンプライアンスを維持するためのツールを使用し、エンドポイントの厳格な構成ベースラインを実装する。

- 不審な活動を特定するためにエンドポイントからログを収集する。

- 脆弱性をさらに特定するためのパッシブ・スキャン・ツールを導入する。

システムハードニング

システムハードニングは、システムを強化してサイバー攻撃に強くすることです。

重要な理由: ハードニングによって、システムはエクスプロイトやマルウェアに対する耐性を高めることができます。

システムのハードニングを実施するには、以下の方法があります。

- OTシステムのベースライン構成のための最低限のセキュリティ要件を策定する。

- システム運用に必要のないサービスを無効にする。

- 使用していないネットワークポートを閉じる

- 必要最小限のアクセスをユーザに許可する。

- 定期的なセキュリティ監査を実施して、脆弱性を特定し、要件を確保する。

ネットワークセグメンテーション

ネットワークセグメンテーションは、ネットワークを個別のセグメントに分割することで、重要なシステムを隔離する多層防御戦略です。

重要な理由: セグメンテーションは、侵害を封じ込め、それによって引き起こされる損害を抑えることで、システムを保護するのに役立ちます。

ネットワークセグメンテーションを実施するには、以下の方法があります。

- OTネットワーク内で最も重要な制御システムと安全システムを特定する。

- ファイアウォールとVLANを使用して、個別のネットワークセグメントを作成する。

- セグメント間に厳格なアクセス制御ポリシーを実装する。

- セグメント間のトラフィックを定期的に監視して、不審な活動を検出する。

ユーザアカウントとアクセス制御

ユーザアカウントとアクセス制御は、多要素認証(MFA)や定期的なアクセスレビューなどの対策を通じて、ユーザのアクセス権を定期的にチェックし、調整します。

重要な理由: 不正アクセスは、データ漏洩やシステムの混乱につながる可能性があります。効果的なアクセス制御を導入し、維持することで、組織はリスクを低減し、内部からの脅威や外部からの攻撃から身を守ることができます。

ユーザアカウントとアクセス制御を実施するには、以下の方法があります。

- 定期的なパスワード変更の義務付け

- すべての重要なシステムとアカウントにMFAを導入する。

- 役割と責任に基づいてユーザアクセス権を割付ける。

- 集中型アイデンティティ管理システムを使用してユーザアクセスを監督する。

定期的なバックアップとデータ暗号化

定期的なバックアップとデータの暗号化はまさにその言葉の通りで、一貫してデータをバックアップし、暗号化してください。

重要な理由: バックアップにより、サイバー攻撃後にシステムやデータを復元することができ、暗号化により、機密データを不正アクセスから保護することができます。

定期的なバックアップとデータ暗号化は、以下の方法で実施できます。

- バックアップが必要な最も重要なデータを確認する。

- 定期的なスケジュールでバックアップを自動化する。

- バックアップをオフラインまたは安全な別のネットワークセグメントに保存する。

- 実行中または停止中のすべての機密データを暗号化する。

- 定期的にバックアップテストを実施する。

先を見越した補完的コントロールと状況に応じた補完的コントロールの使用

脅威が発生する前に(先を見越して)、また特定の状況に応じて(対処的に)コントロールを導入することが重要です。例えば、日常的なシステムチェックによって、休眠状態の管理者アカウントや古いソフトウェアが発見されるかもしれませんが、これらは補完的コントロールによって軽減できる脆弱性です。

実例: BlueKeep脆弱性への対応

BlueKeep脆弱性と同様のサイバーセキュリティリスクが発生するシナリオを想像してみてください。馴染みのない人のために説明すると、BlueKeepはマイクロソフトのリモート・デスクトップ・プロトコルに発見された重大なセキュリティ脆弱性で、パッチが適用されていないシステムに不正アクセスを許す可能性があり、深刻なリスクをもたらします。

では、どのように準備されたチームがOTセキュリティインシデント対応に効果的に対処できるかを、補完的コントロールと先を見越したパッチ管理の戦略的な利用を例に説明します。

緊急リスクへの事前準備

- パッチファイルの事前ロード: BlueKeepのような新しいリスクが確認されたとします。最初のステップは、必要なパッチファイルをすべての対象システムに事前にロードすることです。この事前ロードは即座に対応することを意味するものではありませんが、迅速な展開のための準備にはなります。

- 戦略的なパッチ展開: 機敏で情報に精通したOTセキュリティチームが、どの産業用システムを最初に更新すべきかを評価する様子を想像してください。この決定は、資産の場所や重要度など、堅牢な資産プロファイルから得られるさまざまな要因に基づいて行なわれます。

- 高度なパッチ管理技術: 次に、パッチ管理技術が非常に高度で、事前スキャンを必要としないシナリオを想定してみます。かわりに、どの資産が新しいパッチの適用範囲に含まれるかがすでに特定されています。低リスクの資産にはリモートで、高リスクの資産には直接、これらのパッチを展開すると、テクノロジは各パッチの成功を確認し、グローバルダッシュボードをリアルタイムで更新します。

高リスク資産への補完的コントロールの導入

しかし、すぐにパッチを当てることができない高リスク資産についてはどうでしょうか。そこで登場するのが補完的コントロールです。

- 即座にリスクを軽減するためのアドホックな対策: BlueKeepのような脆弱性に対しては、リスクの高い資産のリモートデスクトップサービスやゲストアカウントを無効にすることが考えられます。このシンプルかつ効果的な対策により、当面のリスクを大幅に低減し、より包括的なパッチ適用戦略のための時間を確保することができます。

- パッチが適用できない場合のフォールバックアクション: これらの補完的コントロールは、重要なフォールバックアクション(縮退運用)として機能します。これらの対策は、単なるその場しのぎの対策ではなく、即座にパッチを適用できない場合でもセキュリティを維持できる戦略的な選択肢です。

このような先を見越した戦略的なアプローチを統合することで、OTセキュリティチームは脅威に対応するだけでなく、脅威を予測し、それに備えることができるようになり、サイバーセキュリティの潜在的な課題に直面した際のレジリエンスと業務の継続性を強化することができます。

補完的コントロール: 堅牢なサイバーセキュリティへの鍵

補完的コントロールの採用の背景にある戦略は、脅威に対する単なる対処的な姿勢ではなく、従来のパッチ適用方法を補完する積極的な哲学です。このようなコントロールにより、OTシステムの安全を確保するための適応的なアプローチが可能になり、ネットワークのレイアウトと各資産の役割を理解することで、パッチ適用と補完的コントロールの両方を適用することができます。この方法は、脅威が来たときに対処するだけでなく、脅威を予測し、脅威に備えることを意味します。これらのコントロールをサイバーセキュリティのフレームワークに統合することで、レジリエンスが強化され、重要なインフラが保護され、進化するサイバー脅威を背景に運用継続性が維持されるようになります。

公開 2025/03/07