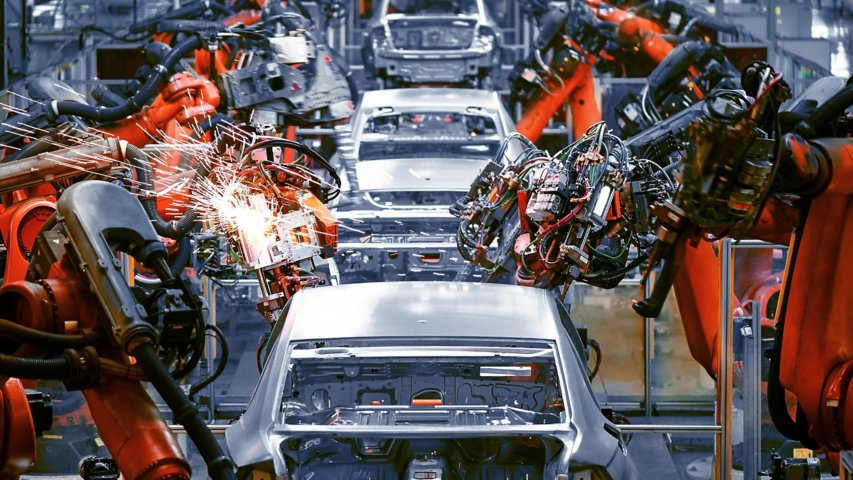

Plusieurs cyberattaques très médiatisées au cours des dernières années ont mis la lumière sur la hausse du niveau de risque pour la cybersécurité dans le secteur automobile. Le secteur doit rapidement prendre conscience de la surface d’attaque actuelle, qui passe souvent par le parc d’actifs en réseau, notamment les machines et dispositifs dans les ateliers.

Les risques

Des attaques réussies génèrent non seulement des risques financiers en termes d’arrêts, de pertes de données et de coûteux processus de reprise dus aux rançongiciels, mais elles peuvent aussi créer des risques physiques sur les ateliers de production automobile, de longues perturbations de la chaîne logistique – voire entraîner des litiges.

Fort heureusement, il existe des mesures que chaque fabricant automobile peut prendre pour combler les lacunes en matière de cybersécurité. Et il est beaucoup plus économiquement rentable de renforcer la cyberrésilience d’emblée que de ne pas combler des failles réparables et hautement prioritaires.

Cet article décrit quelques-unes des vulnérabilités d’un parc fréquemment ciblées aujourd’hui par des acteurs malveillants.

Sécurité du réseau OT/ICS et des actifs

Au cours de la dernière décennie, les fabricants automobiles ont ouvert des protocoles de communication et permis la collecte des données d’atelier grâce à un écosystème IoT constitué de capteurs et d’actionneurs. Le partage des données entre les domaines OT et IT a grandement amélioré les rendements des ateliers de production et réduit les coûts associés grâce à l’analyse approfondie de ces données au sein de systèmes d’entreprise.

L’explosion d’informations basées sur les données grâce à une connectivité entre les domaines OT/IT a augmenté le risque de cybermenaces toujours plus sophistiquées. Une cybersécurité efficace consiste toujours à d’abord connaître exactement les actifs du réseau afin de sécuriser de manière proactive ce qui est légitime, tout en retirant ou bloquant ce qui ne l’est pas.

Sans sécurité adéquate, les acteurs malveillants peuvent s’introduire dans le système et potentiellement bloquer les automates en échange d’une rançon, commander les actions physiques des machines, modifier les données de recette, voire créer des risques pour la sécurité des travailleurs.

Les fabricants automobiles doivent avoir une parfaite connaissance de tous les actifs de leur parc et une visibilité sur leurs vulnérabilités connues ou inconnues, il doivent également élaborer une solide méthodologie d’évaluation des risques de leur environnement OT pour comprendre et atténuer les vulnérabilités pour la sécurité associées à l’intensification du flux de données entre les domaines OT et IT. Cette évaluation des risques peut révéler de mauvaises pratiques en matière de cyberhygiène, telles que des capacités insuffisantes de détection des incidents dans les zones démilitarisées industrielles, des risques pour les protocoles de communication (par ex. Modbus, PROFINET), ou des appareils IoT non sécurisés (ou non autorisés).

Mauvaise gestion des correctifs

La mauvaise gestion des correctifs sur le parc est extrêmement problématique, 71 % des entreprises du secteur automobile ont un mauvais score en ce qui concerne la gestion des correctifs. Qu’il s’agisse des PC industriels en atelier de production ou des automates programmables, les appareils utilisés avec des versions obsolètes de systèmes d’exploitation ou de logiciels sont hautement vulnérables aux cyberattaques. Les correctifs comblent souvent des vulnérabilités critiques pour la sécurité du logiciel, et ne pas les appliquer à temps comporte un risque élevé pour la cybersécurité en rendant relativement aisé pour des acteurs malveillants l’exploitation des versions obsolètes présentant des failles de sécurité connues.

Bien qu’une mauvaise gestion des correctifs pose problème pour la cybersécurité, la présence d’appareils critiques pour la production au sein de l’atelier explique cette difficulté. Dans le monde de l’informatique, il est facile de créer un programme de déploiement des correctifs pour les serveurs et les stations de travail qui perturbe au minimum le cours des opérations.

Dans les ateliers de production, le déploiement de correctifs équivaut à des arrêts de production éventuels pour les machines qui font tourner l’usine, et les responsables OT sont plutôt réticents à l’idée d’un quelconque arrêt. Les statistiques montrent qu’une seule minute d’arrêt de la production en atelier peut coûter jusqu’à 22 000 dollars US aux fabricants automobiles. Le risque croît lorsque l’environnement de production opère avec des serveurs physiques et n’a pas encore migré vers des infrastructures informatiques virtuelles avec surveillance 24h/24x7j/7 et administration des centres de données OT.

La gestion des correctifs OT exige la mise en place d’une stratégie structurée avec une perturbation de production réduite au minimum. Un inventaire des actifs est indispensable dans ce processus si l’on veut avoir une vue d’ensemble de tous les appareils de l’atelier de production, des versions logicielles qu’ils utilisent et de leurs vulnérabilités non corrigées. La contribution d’un conseiller en cybersécurité est également importante puisqu’il a l’expérience des opérations de production et sait comment éviter les pièges habituels et comment parvenir rapidement à un juste équilibre entre une sécurité efficace et des temps de production optimaux.

Connaissances lacunaires en sécurité OT

Le manque de connaissances en sécurité OT est une autre source de vulnérabilités – parce qu’il est impossible de protéger ce que vous ne connaissez pas.

Par exemple, de jeunes entreprises dans le monde du véhicule électrique peuvent couvrir tous les aspects de la cybersécurité IT à un très haut niveau, et pourtant négliger complètement les vulnérabilités OT. Les virus, vers et autres vulnérabilités présents dans le système d’automatisation peuvent se propager sur tout le réseau et présenter des menaces pour l’équipement physique. L’exemple le plus tristement célèbre est celui de Stuxnet, qui ciblait des automates industriels via des exploits Windows.

Le renforcement de la sécurité OT commence par le test et la validation d’architectures de référence telles que CPwe (Converged Plantwide Ethernet). CPwE offre une assise solide pour sécuriser les usines automobiles. L’assistance d’experts sur de telles architectures peut aider au déploiement intelligent des pare-feu et à la mise en place de zones démilitarisées industrielles pour renforcer la sécurité de l’atelier de production.

De plus, l’adoption de solutions de cybersécurité alignées sur les cinq piliers du cadre de la NIST (Identifier, Protéger, Détecter, Répondre, Reprendre) peut faire grandement évoluer la cybersécurité IT et OT.

Compromission des identifiants

Malgré la complexité des solutions de cybersécurité modernes et les tactiques sophistiquées employées par les acteurs malveillants, bon nombre d’attaques exploitent des vulnérabilités d’une simplicité effarante. L’exemple récent le plus médiatisé a été le piratage du Colonial Pipeline en 2021, au cours duquel les intrus avaient utilisé un mot de passe volé lors d’une fuite de données préalable sur le « dark web » pour accéder à un compte VPN et ainsi à l’ensemble du réseau.

Dans le contexte d’une usine automobile, les compromissions d’identifiants peuvent amener des acteurs malveillants à accéder à des ordinateurs et périphériques de l’atelier de production à cause de couples nom d’utilisateur/mot de passe par défaut ou faibles. Les mots de passe partagés et accès à distance, plus fréquents à notre époque marquée par le Covid-19, peuvent introduire des compromissions par lesquelles les pirates accèdent à la commande des machines et/ou à des données confidentielles.

Le modèle « zéro confiance » (Zero Trust), une approche qui renforce la cybersécurité en supprimant la confiance excessive ou supposée dans les données, actifs, applications et services (DAAS) priorisés, met l’accent sur le renforcement des contrôles d’identité et d’accès comme un élément clé de la protection. L’authentification multifactorielle, les changements réguliers de mot de passe, le principe du privilège minimal et autres techniques peuvent aussi être utilisés pour accorder l’accès aux utilisateurs autorisés, pour des motifs autorisés, et seulement à des moments autorisés.

Comment démarrer ?

Chez Rockwell Automation, nous avons une vaste panoplie complète de solutions de cybersécurité OT qui protègent vos réseaux, votre parc et, en fin de compte, vos opérations vis-à-vis des vulnérabilités courantes en cybersécurité. Ces solutions incluent l’évaluation des risques ainsiq que des services d’inventaire des actifs qui vous aident à comprendre vos vulnérabilités et à élaborer le bon plan pour une meilleure résilience.

Pour en savoir plus sur la sécurisation de vos réseaux OT automobiles et de votre parc existant, téléchargez notre livre blanc « Sécuriser les réseaux automobiles face aux cyberattaques ou contactez-nous pour échanger avec un expert en cybersécurité automobile.